Interception de trafic en réseau local

Nous allons voir dans cet article comment il est possible d'intercepter pour lire ou mieux modifier du trafic venant d'un poste à destination d'Internet ou d'une autre machine.

Hop Hop Hop ça sent le truc MAL, à quoi ça peut servir?

Non ce n'est pas qu'une technique pour récupérer des mots de passe ou violer la vie privée, c'est dans bien des cas légitime.

Tout d'abord pour diagnostiquer des problèmes réseau entre deux boites noires. Ex: Une station windows sur lequel vous n'avez que des droits limités n'arrive pas à joindre un serveur que vous ne contrôlez pas. Un message d'erreur cryptique apparaît. La lecture du trafic réseau entre les deux permet éventuellement à quel moment de l'échange les choses partent mal.

Ensuite, le modem/routeur/box qui vous relie à Internet dans le cadre du NAT modifie vos paquets. Il change les adresses source destination, voir l'article sur le NAT.

Enfin, afin de rendre un meilleur service aux utilisateurs, on peut vouloir introduire un proxy qui va mettre en cache les pages les plus vues et éviter ainsi d'aller les rechercher sur Internet. Ce n'est pas strictement un comportement neutre sur le réseau, mais ça permet d'économiser de la bande passante dans un réseau faiblement doté avec des postes qui accèdent tous aux même fichiers (mise à jour de l'OS, de l'antivirus, ...)

Cadre de l'article

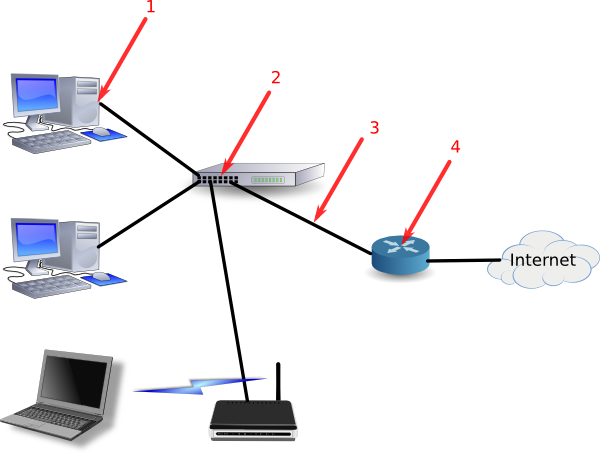

On se place dans un réseau de type local, avec des postes reliés à un switch soit directement soit via point d'accès Wifi lui même relié à un routeur qui assure le NAT pour l'accès à Internet. C'est le schéma classique d'un réseau d'entreprise pas trop grosse ou d'un réseau domestique.

Différents moyens d'interception

L'interception au point 1

Ici, il s'agit seulement de faire tourner un outil de capture de paquet comme wireshark ou tcpdump sur le client pour voir passer les paquets ou un outil de modification de paquet comme iptables ou pf.

L'interception au point 2: port mirroring

Sur les switches administrables, il est possible de définir un port qui va être le miroir d'un ou plusieurs autres, c'est à dire faire ressortir le trafic des autres ports. En connectant une machine sur ce port, on récupère l'intégralité du trafic des ports choisis. A cet endroit on ne peut pas modifier les paquets, on ne reçoit qu'une copie de ce qui passe.

L'interception au point 3: le bridge

Il est possible de configurer une machine avec deux interfaces réseau en bridge, c'est à dire qu'elle va laisser les paquets entrants par une interface sortir par l'autre. Ainsi pour les machines aux deux extrémité, cette machine n'est pas visible, elle joue le rôle d'un câble ou d'un switch.

Sur cette machine, en installant un outil de capture de paquets ou un logiciel de bloquage/modifications de paquet, on peut rediriger le trafic vers l'endroit que l'on souhaite.

L'interception au point 4: configuration du routeur

Le routeur est un point de passage obligé pour les paquets qui transitent entre les machines et Internet. Lors du NAT, une modification des paquets est effectuée.

Les logiciels de pare-feu permettent facilement de modifier les paquets ou de les dupliquer vers un fichier ou une autre interface réseau.

Considérations sur l'interception et la redirection de trafic

Il convient de n'effectuer ces manipulations qu'en ayant mis au courant les utilisateurs de ce qui se fait et en veillant à respecter leur vie privée, en ne gardant pas de journaux de connexions plus longtemps que les obligations légales ou le nécessaire au diagnostic des problèmes.

Sur le plan technique lorsque l'on redirige le trafic il convient de toujours se demander quel chemin vont prendre les paquets et vérifier que les altérations soit invisibles pour le client. Si lors du chemin retour les paquets ne repassent pas par la machine qui a modifié le contenu, la réponse qui va parvenir au client va provenir d'une machine qui n'est pas celle à laquelle il voulait accéder. Le paquet va donc être détruit.

Il est à noter qu'accéder au paquet n'est pas suffisant pour accéder aux informations échangées, par exemple, dans le cadre d'une session https vers le site de votre banque, les paquets sont chiffrés et leur déchiffrement est très très long. De plus, lors d'établissement de session on peut vérifier l'identité du serveur que l'on cherche à joindre. Dans ce cas une redirection de trafic est très rapidement détectée par l'utilisateur.

Commentaires:

plus precisemment les requette https et https

mais les requette https son crypter comment faire